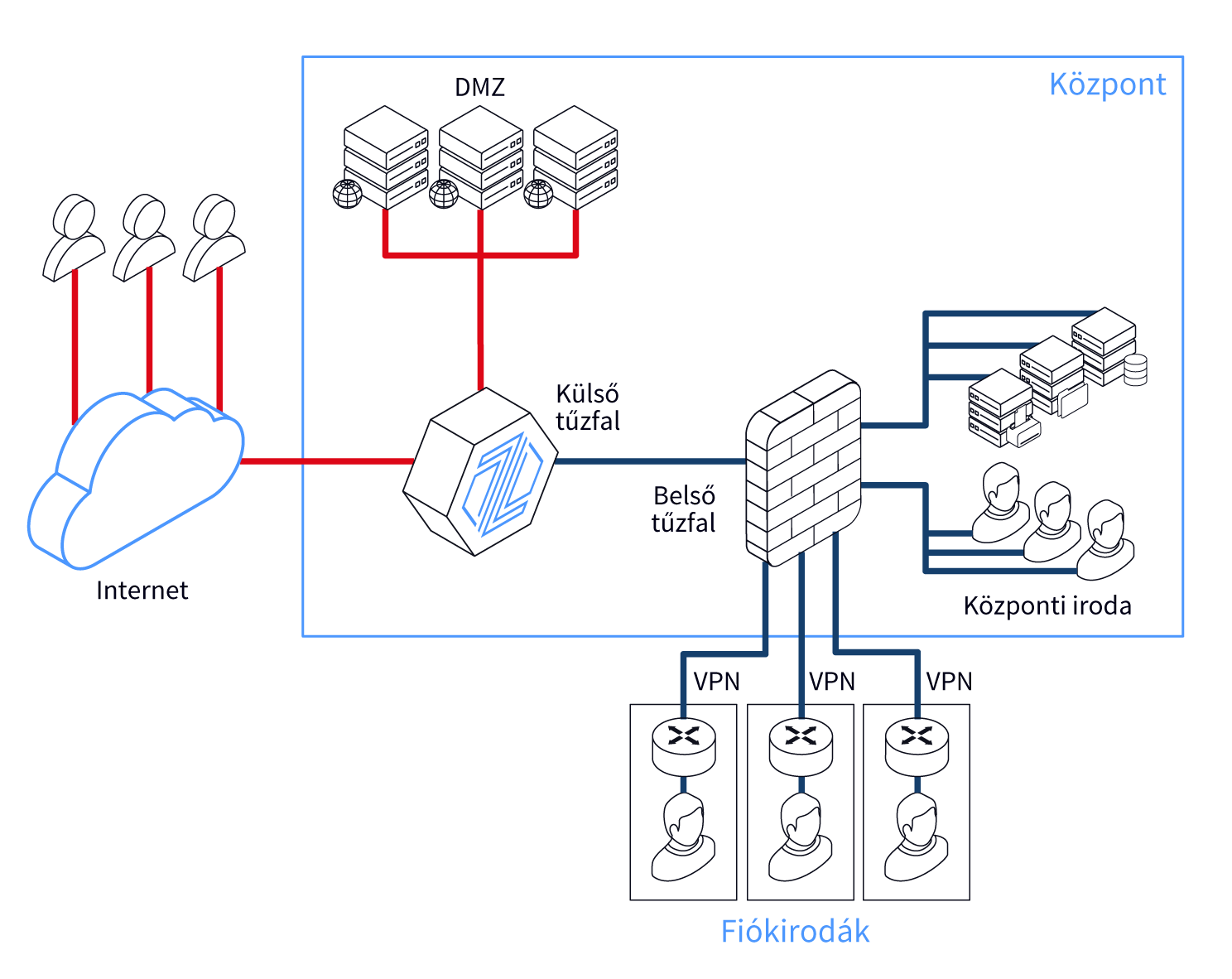

Az alábbi példában egy olyan kettős tűzfalrendszert mutatunk be, ahol a Zorp Gateway áll a külső oldalon és egy Cisco tűzfal (ASA, FirePower) a belső oldalon.

Az internet felől egy Zorp tűzfal szűri a kintről érkező hálózati forgalmat a két tűzfal között kialakított DMZ zóna felé. A DMZ kialakítható a két tűzfal között vagy közvetlenül a Zorp egyik interfészén is. Az itt található szerverek az internetről, illetve a belső hálózatról is elérhetőek, a befelé irányuló forgalmuk viszont erősen korlátozott. A belső tűzfal, ami esetünkben egy Cisco ASA vagy egy Firepower, védi a belső hálózatot, és kezeli a DMZ és a belső hálózat közötti kapcsolatot.

Ez a megoldás hasznos lehet például egy sok telephellyel rendelkező vállalat esetén, amelynek több, kisebb fiókirodája is van. A telephelyeken sok esetben nincs magas szintű forgalmi szűrés, egy Cisco router vagy egy Cisco ASA biztosítja az átjárót az internetre. A működéshez szükséges belső szerverek elérését a telephelyek és a központ között kialakított site-to-site VPN kapcsolat biztosítja, amely jellemzően egy Cisco ASA vagy FirePower eszközön keresztül történik. A kettős tűzfalrendszer kialakításánál ezen eszköz funkcionál belső tűzfalként, így a site-to-site (S2S) kapcsolatokat azonos gyártójú eszközök kezelik, a belső hálózatot pedig módosítás nélkül továbbra is elérik. A Zorp külső tűzfalként való alkalmazása lehetővé teszi a DMZ-hez tartozó eszközök szeparálását, illetve segítségével titkosíthatjuk a nem titkosított vagy gyengébb titkosítással rendelkező kapcsolatokat is. Emellett akár a fiókirodák internetelérését is át lehet irányítani a központ felé a Zorp tűzfalon végzett protokoll- és tartalomszűrés céljából.

2. ábra - Példa a Zorp, mint külső tűzfal és Cisco, mint belső tűzfal kettős tűzfalrendszerben való alkalmazására

Több kisebb iroda helyett egy nagyobb (központi) iroda esetén is kiváló megoldás egy Zorp tűzfal alkalmazása kettős tűzfal kialakításához. A felhasználók internetre irányuló forgalmát a fenti példához hasonlóan, alkalmazás szinten leszünk képesek szűrni.

Tegyük fel például, hogy vállalatunk az internet irányába csak a TCP/80 (HTTP) és TCP/443 (HTTPS) portok használatát engedélyezi a felhasználóknak. Azon tűzfalak, amelyek nem képesek alkalmazás szinten elemezni a forgalmat, csupán protokoll, forrás és cél port, illetve forrás és cél IP cím alapján tudják szűrni a hálózati csomagokat. Ezt a fajta szűrést viszonylag egyszerűen ki lehet játszani, ha például a felhasználó egy SSH tunnelt épít ki egy külső szerverrel az engedélyezett portok valamelyikére. A Zorp Gateway-el azonban ez könnyedén kiszűrhető, mivel egy HTTP proxyt használva az adott tűzfalszabályon a forgalom HTTP protokoll ellenőrzésen fog átesni. Mivel a fenti példában leírt kapcsolat sérti ezt, így az blokkolásra kerül egy naplóbejegyzés kíséretében. Az egyes proxyk maximálisan testre szabhatóak, akár saját proxyt is írhatunk hozzá.

Published on július 28, 2022

© BalaSys IT Ltd.

Küldje el nekünk észrevételeit: support@balasys.hu