Szerzői jog © 1996-2022 BalaSys IT Ltd.

2022. július 28.

Egy vállalat működésében az adatforgalom tervezett és tudatos irányítása, az adatok rendeltetési helyének, csoportosításának meghatározása a cég hálózati biztonságának növelését és a terheléselosztását teszi lehetővé.

Az alábbi esettanulmányban azt szeretnénk bemutatni, hogy az advanced routing használatával, hogyan tudjuk a különféle adatforgalmakat igényeinknek megfelelően, eltérő útvonalakra irányítani. Ezzel lehetőségünk nyílik az erőforrások optimálisabb kihasználásra.

Tartalom

Hagyományos statikus routing alkalmazásával a csomagok cél IP címe alapján történik az útválasztás. Ebből adódóan, nincs lehetőség a különböző adatforgalmak elkülönítésére, különböző útvonalakon, hálózati kapcsolaton történő továbbítására. Erre kínál megoldást az advanced routing használata, mely során a kapcsolat számos paramétere alapján tudunk routing döntést hozni és az adatforgalmakat különböző hálózati interfészeken továbbítani.

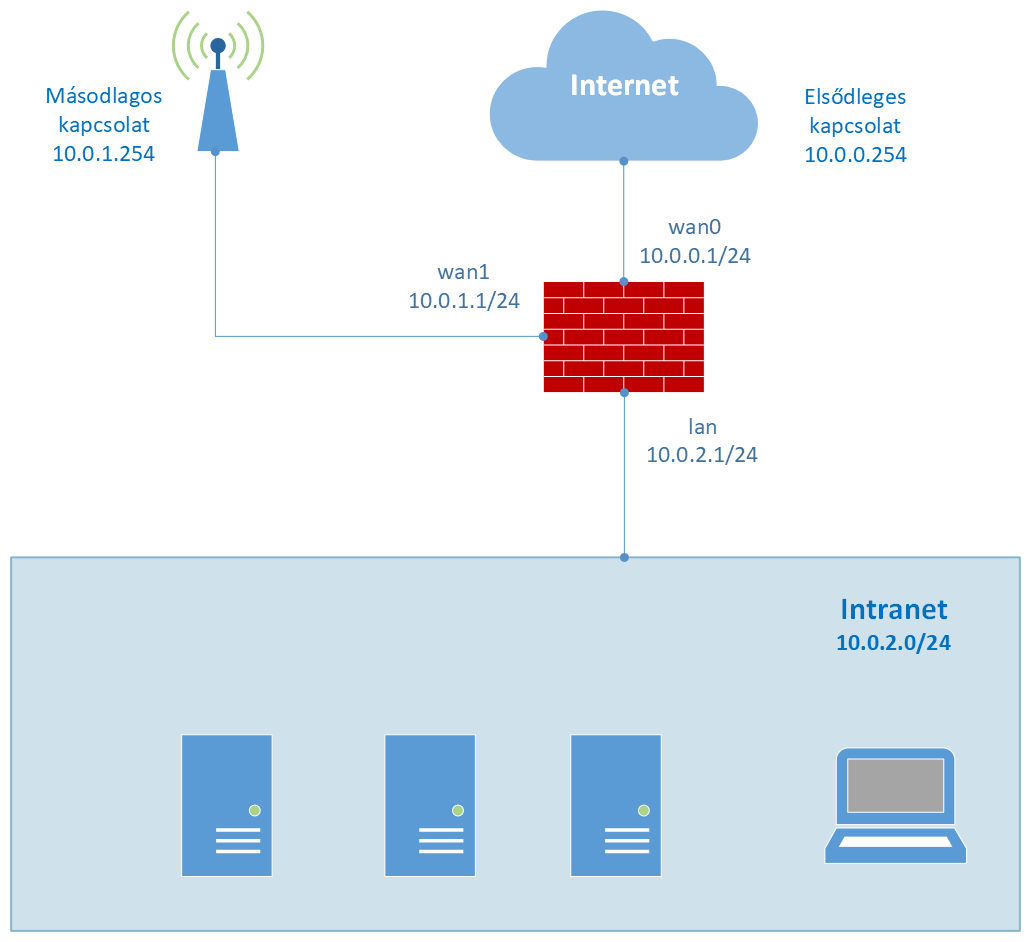

A belső hálózatból érkező forgalom alapesetben a wan0 interfészen keresztül jut el az Internetre. A tűzfalon ehhez az interfészhez van beállítva az alapértelmezett átjáró, így minden forgalom, amelyre nincs külön definiált routing szabály, ezen az interfészen keresztül kerül továbbításra.

Példánkban a tűzfalon áthaladó HTTP és DNS forgalmakat egy másodlagos átjáró felé fogjuk továbbítani. A tűzfal működési módjainak megfelelően két különböző technikai megoldást szeretnénk bemutatni erre:

Packet filtering (OSI layer 4): A csomagszintű vizsgálatot a tűzfal PFService szolgáltatása végzi. Itt csak a csomagok layer 3 és layer 4 szintű fejléc ellenőrzésére van lehetőség.

Alkalmazás proxy (OSI layer 7): A kliens és a szerver között nincs közvetlen kapcsolat. A tűzfal külön-külön kapcsolatot tart fenn a kliens- és a szerveroldalon. Az adatforgalom ellenőrzése, alkalmazás protokoll szinten történik.

A tűzfal parancssorából, az alábbi parancs segítségével vegyen fel egy új routing táblát:

$ echo "200 wan1table" >> /etc/iproute2/rt_tables $ cat /etc/iproute2/rt_tables # # reserved values # 255 local 254 main 253 default 0 unspec # # local # #1 inr.ruhep 200 wan1table

Amennyiben a beérkező forgalom esetén alkalmazás proxy indul a protokoll elemzésére, a tűzfal az alapértelmezett átjárót tartalmazó interfészen nyitná meg a szerveroldali kapcsolatot. Ez úgy változtatható meg, hogy a service-hez létrehozunk és hozzárendelünk egy SNAT policy-t a másodlagos interfész címével. Ezután advanced routing segítségével az új NAT-olt forráscím alapján a fent létrehozott wan1table nevű routing táblába irányítjuk a forgalmat. A táblába felveszünk egy új szabályt a másodlagos kapcsolat alapértelmezett átjárójára. A service-hez tartozó forgalom ezután a másodlagos útvonalra lesz irányítva.

3.2.1. NAT policy létrehozása

Válassza ki a Zorp Gateway komponenst, majd kattintson a fülre.

Kattintson a gombra, majd válassza ki a policy típusát (NAT Policy) és adjon meg egy nevet (MySNAT) a policy számára.

Válassza ki a osztályt a mezőben, majd a gombra kattintva hozzon létre egy NAT szabályt.

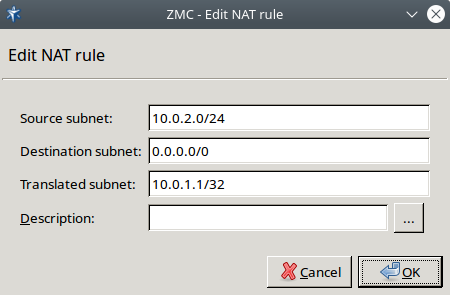

Adja meg a belső LAN hálózat címét (10.0.2.0/24) a mezőben, a célhálózat címét (0.0.0.0/0), a mezőben, és a

wan1interfész IP címét (10.0.1.1/32), a mezőben.-

Kattintson az gombra és mentse el a NAT szabályt.

3.2.2. Tűzfalszabály létrehozása

-

Válassza ki a Zorp Gateway komponenst, majd kattintson a fülre. Kattintson a gombra.

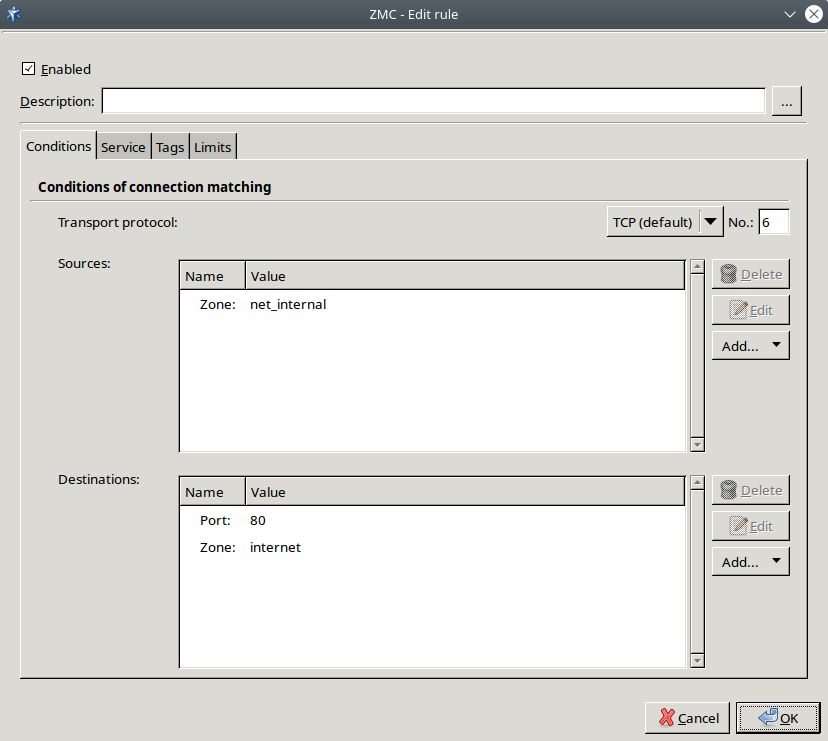

Adja meg a kapcsolat protokollját, forrás- és célparamétereit az ablak fülén. Ezen a fülön adhatóak meg a tűzfalszabály paraméterei. Ezen paraméterek alapján történik a kapcsolat illeszkedésének kiértékelése.

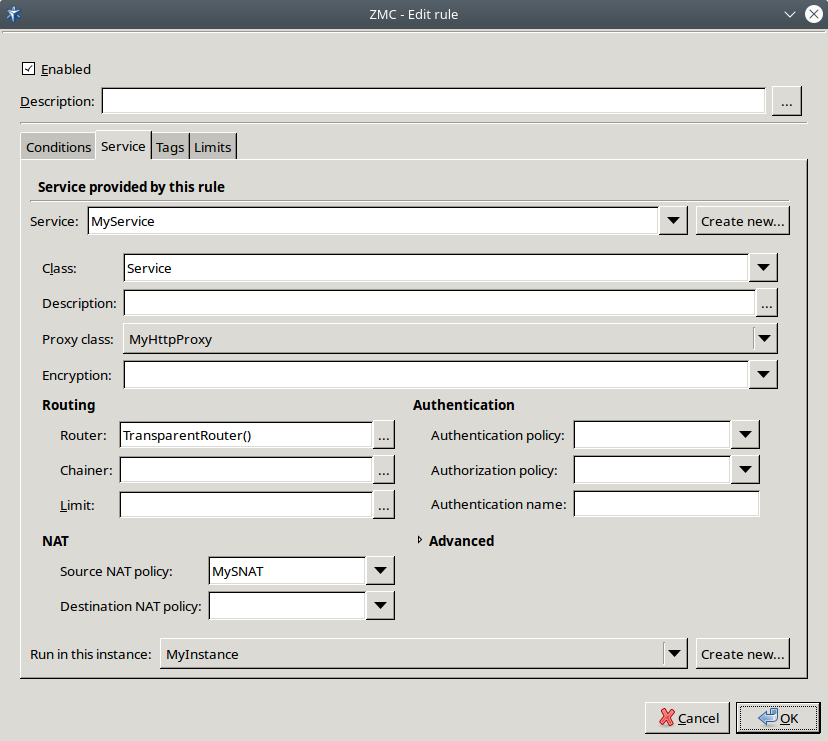

Kattintson a fülre, majd a gombra. Adjon meg egy nevet (MyService) az új service számára.

A mezőben válassza ki a típust.

-

A mezőben válassz ki a korábban létrehozott NAT policyt (MySNAT).

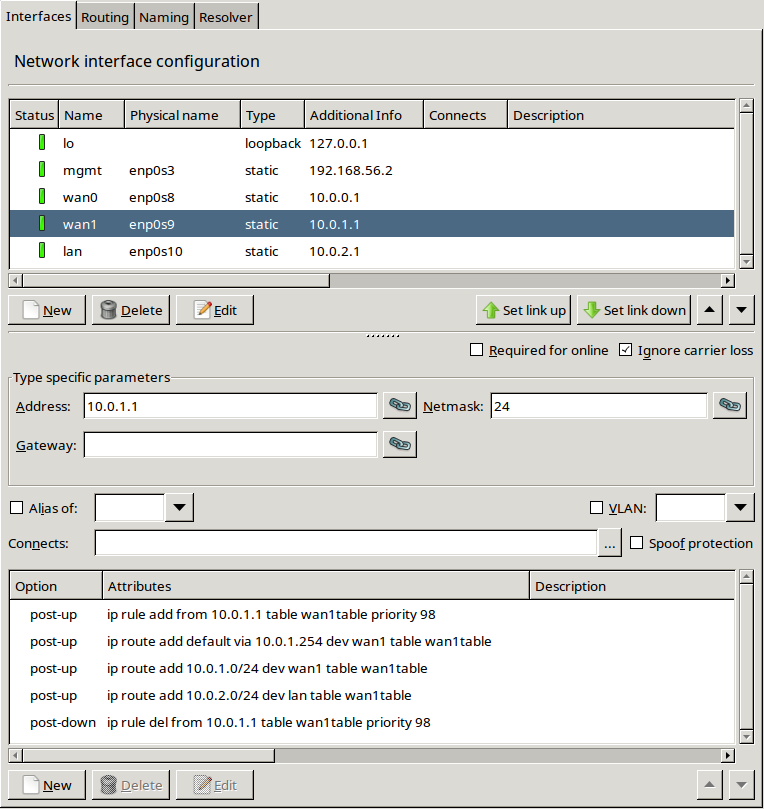

A wan1 interfészhez létrehozott routing táblába még fel kell venni az alapértelmezett átjáróra vonatkozó szabályt, valamint a connected route szabályokat. Ezeket a Networking komponensen belül adhatja hozzá a wan1 interfész post-up és post-down paramétereként. Jelölje ki wan1 hálózati interfészt, majd az ablak alján lévő gombra kattintva vegye fel az alábbi route szabályokat:

Post-up paraméterek:

ip rule add from 10.0.1.1 table wan1table priority 98 ip route add default via 10.0.1.254 dev wan1 table wan1table ip route add 10.0.2.0/0 via dev lan table wan1table

Post-down paraméterek:

ip rule del from 10.0.1.1 table wan1table priority 98

Packet Filter Service (PFService) használata esetén az advanced routing nem végezhetó el a korábban ismertetett módon, a forgalom forráscíme alapján, mivel a routing döntés még a source NAT elvégzése előtt megszületik. Az advanced routing szabályokban viszont nem csak a csomagok forráscímére, hanem egyéb jellemzőikre is hivatkozhatunk. A következő példában a kapcsolathoz tartozó csomagokat megjelöljük az iptables MARK extension segítségével, majd a kapcsolat csomagjain lévő mark alapján történik meg a routing döntés.

3.3.1. Tűzfalszabály létrehozása PFService esetén

Hozzon létre tűzfal szabályt, ami illeszkedik a szabályozni kívánt forgalomra.

Válassza ki a Zorp Gateway komponenst, majd kattintson a fülre. Kattintson a gombra.

Adja meg a tűzfalszabály paramétereit, amely alapján a kapcsolat illeszkedésének kiértékelése történik, az új ablakban a fülön. Adja meg a kapcsolat protokollját, forrás- és célparamétereit.

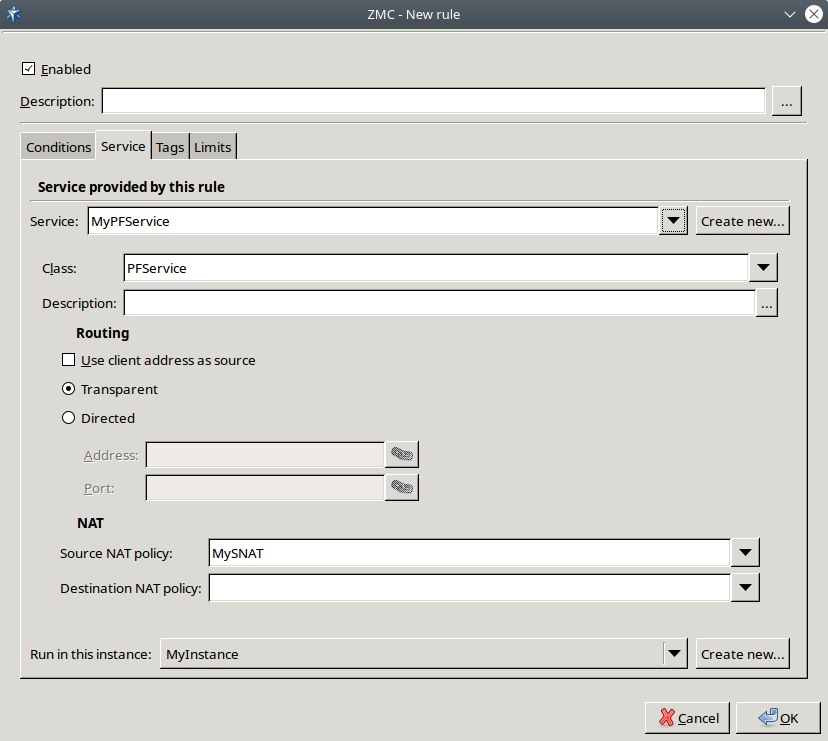

Kattintson a fülre, majd a gombra. Adjon meg egy nevet (MyPFService) az új számára.

Válassza ki a típust a mezőben.

-

Válassza ki a mezőben a korábban létrehozott NAT policy-t (MySNAT), majd állítson be egy Zorp instance-t.

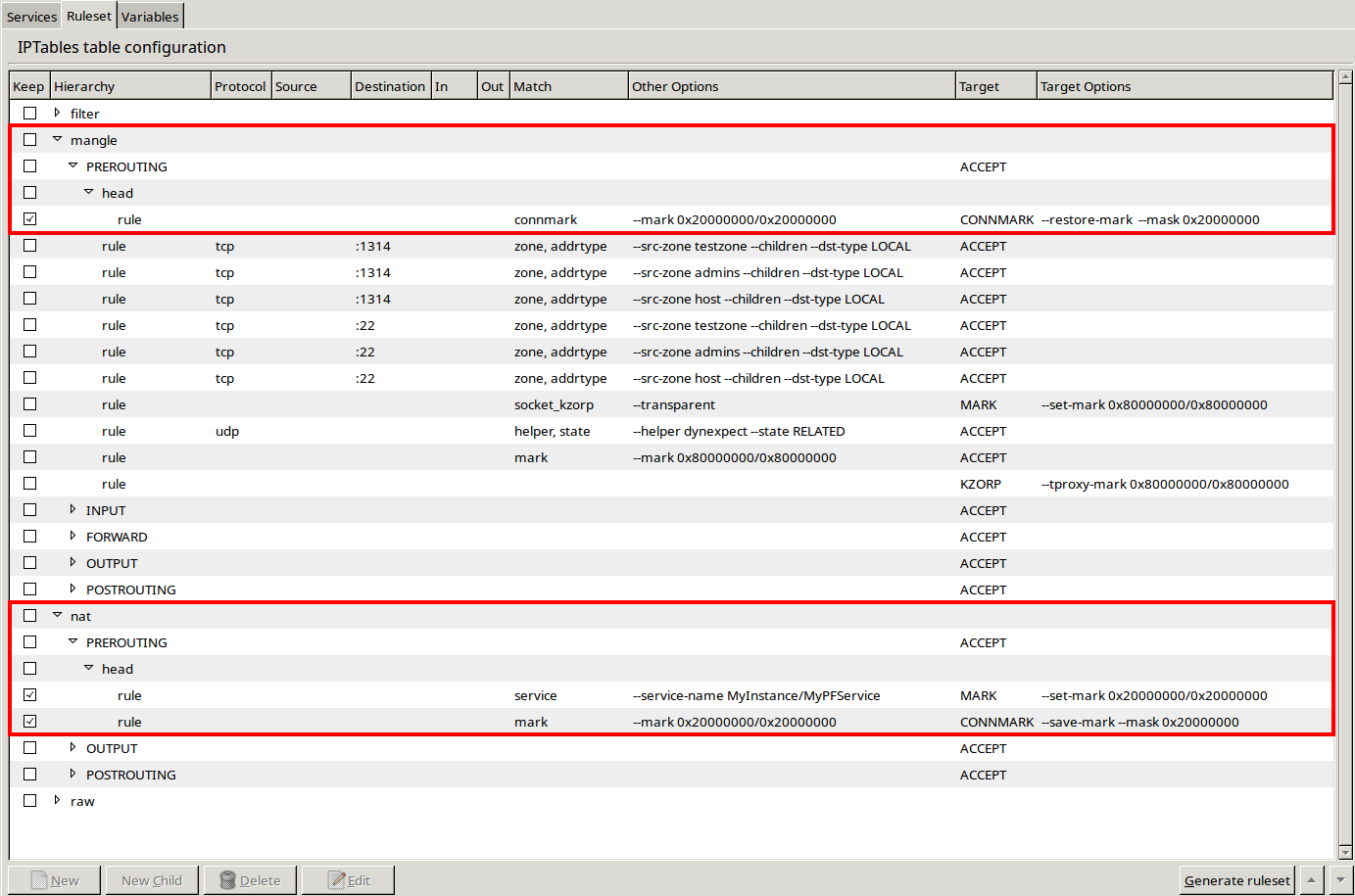

3.3.2.1. NAT packet mark szabály

Az alábbiak a kapcsolat első csomagjának megjelölésére szolgálnak.

Válassza ki a komponenst a komponens fa ablakban, majd kattintson a fülre.

Nyissa meg a táblát a táblázat oszlopában, majd válassza ki a

PREROUTINGlánc csoportját.Kattintson a gombra, majd válassza ki a targetet. A gombra kattintva adja hozzá a paraméterlistához a paramétert és állítsa be hozzá a

0x20000000/0x20000000értéket.Keresse ki a modul paraméterét az fülön és dupla kattintással helyezze át a jobb oldali paraméter listára.

Adja meg a korábban létrehozott service nevét az instance nevével együtt (MyInstance/MyPFService) az ablak jobb alsó részén. A gombra kattintva állítsa be az megadott értéket.

3.3.2.2. NAT connection mark szabály

Kattintson a gombra, majd válassza ki a targetet. A gombra kattintva adja hozzá a paraméterlistához a

save-markparamétert és állítsa be hozzá a–mask 0x20000000értéket.Keresse ki a modul

set-markparamétert az fülön és dupla kattintással helyezze át a jobb oldali paraméterlistára.Adja meg a

0x20000000/0x20000000értéket az ablak alatt, majd a gombra kattintva állítsa be az megadott értéket.

3.3.2.3. Mangle connection restore mark szabály

Válassza ki a komponenst a ZMC komponens fa ablakban, majd kattintson a fülre.

A táblázat oszlopában nyissa meg a táblát, majd válassza ki a lánc csoportját.

Kattintson a gombra, majd válassza ki a targetet. A gombra kattintva adja hozzá a paraméter listához a paramétert, valamint állítsa be hozzá a

0x20000000/0x20000000értéket.Keresse ki a modul

service nameparaméterét az fülön és dupla kattintással helyezze át a jobb oldali paraméter listára.Adja meg a korábban létrehozott nevét az nevével együtt (MyInstance/MyPFService) az ablak alatt. A gombra kattintva állítsa be az megadott értéket.

-

Végül az gombbal mentse el a tűzfalszabályt.

Figyelem A Zorp Gateway tűzfal belső működése során a

0x40000000és0x80000000markot használja. Ezeket az értékeket semmilyen körülmények között ne írja felül. Mindig használja a maszk paramétert a beállíás során!

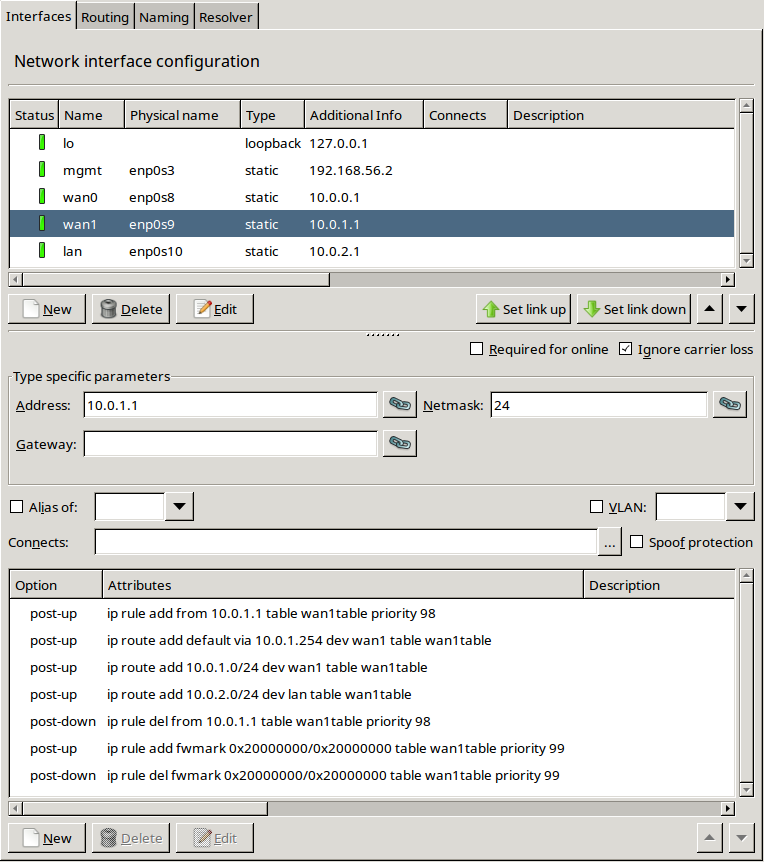

A fenti példához hasonlóan vegye fel az „ip rule” szabályt a wan1 interfészhez a komponensen belül, hogy az tartósan megmaradjon.

Post-up paraméterek:

ip rule add fwmark 0x20000000/0x20000000 table wan1table priority 99 ip route add default via 10.0.1.254 dev wan1 table wan1table ip route add 10.0.2.0/0 via dev lan table wan1table

Post-down paraméterek

ip rule del fwmark 0x20000000/0x20000000 table wan1table priority 99

A fenti leírás alapján a hálózati forgalom az igényeknek megfelelően irányítható a különböző hálózati útvonalak között, figyelembe véve a hálózati linkek, illetve protokollok sajátosságait. Például, az interaktív, alacsony késleltetést igénylő protokollok számára ezáltal biztosítható a megfelelő útvonal, míg a hibatűrőbb protokollok számára egyéb útvonal jelölhető ki.